指纹识别技术在无线网络中的应用研究

来源:优秀文章 发布时间:2023-04-25 点击:

刘 磊

(四川商务职业学院 科研处,成都 611131)

随着移动设备的激增和网络技术的快速发展,无线技术在现代计算机平台和嵌入式系统中变得越来越关键。然而,无线网络与有线网络一样有着很多漏洞,这些漏洞经常被用作大规模攻击的垫脚石[1]。其中,移动无线设备易受黑客、反向编程等威胁,再加上无线网络系统中安全管理机制较少,这大大增加了无线设备受攻击的风险。因此,研究出简单有效的方法来识别合法用户,并检测恶意用户的潜在威胁,显得尤为重要。很多基于密码的方法[2]在无线网络中都可以用于认证、数据保密和保持数据完整等。然而,这些技术在面对如干扰等的分布式拒绝服务(Distributed Denial of Service,DDoS)攻击时就会显得苍白无力[3]。近些年,设备指纹识别技术[4]日趋成熟,并可以用来降低无线网络受伪造节点或内部攻击的风险[5]。其基本思想是主动或被动地在无线通信过程中从目标设备中提取独一无二的特征。可提取并利用的特征,如物理层(Physical Layer,PHY)特征,媒体访问控制层(Media Access Control,MAC)特征和上层特征[6]。有效的设备指纹识别必须满足2个属性:1)这些指纹识别必须很难或者无法被伪造;

2)这些特征必须在环境变化和节点移动时保持一致。刘泽丽[7]选择公开密钥体系(Public Key Infrastructure,PKI)身份认证技术和指纹识别技术来达到用户和系统的双向认证,对其中一些算法步骤进行了优化。

虽然当今社会对无线设备指纹识别技术的发展潜力感兴趣,但很少有文献对该技术及关键部分进行综合介绍。为此,本文提出一个详细的技术报告,引入了一个可用于指纹识别技术的无线特征综合分类系统。本文以特征生成所需的主动和被动协议栈层,以及这些特征作用的粒度为基础将特征进行分类。

1.1 不同层中的特征

1.1.1 物理层

PHY的特征是从已接收的射频(Radio Frequency,RF)光波阵型中获得,通常分为2类:

1)位置相关特征:接收信号强度(Received Signal Strength,RSS)是最常用的位置相关特征,一般通过测量接收器的平均功率信号,并根据发送者的传输功率判断信道的衰减。另一个位置相关的特征是接收者的信道状态信息(Channel Status Information for Receiver,CSIR)[8]。即使有小尺度的衰落,或者接收者只移动一小段距离,CSIR也会有很大的不同。

2)位置不相关的特征(辐射测量):位置不相关的特征与个人设备(芯片组)的硬件相关。由于设备具有独特的表征并形成设备指纹识别,使得各设备的表征及指纹识别差异很大[9]。

Kaur[10]发现无线电收发器的表征为信道的过渡导通部分。即使是同一个生产者生产出来的无线收发器,只要加入一些好的指纹识别,就能看见不同设备过渡行为之间的区别。只要这些过渡是分开的,就可以使用离散小波变换提取振幅、相位角和频率作为特征[10-11]。

Polak等[12]利用功率放大器的瑕疵来识别无线设备。由于功率放大器是传输器RF链中的最后一个元素,攻击者很难通过软件修改它。本文用Volterra序列显示对功率增大器的非线性特征进行建模。Volterra序列能够捕捉到联合增大器的I/O特征,并形成设备指纹识别[13]。

另外,Babu等[14]实施了一个名为PARADIS的系统,该系统利用了问题帧中的量级、相位错、I/Q原点位移和同步相关性等特征。Rahman等[15]利用载波频差(Carrier Frequency Difference,CFD)和相移差(Phase Shift Difference,PSD)在无线设备中实施指纹识别技术,另外,闫文君等[16]进一步联合使用了二阶循环平稳特征、PSD和CFD等识别采用了OFDM传输的设备。

1.1.2 MAC层

从MAC层中寻找特征也一直备受关注,因为这些特征提取时并不需要特定的硬件,因此相对简单。从整体来看,使用MAC层特征实施指纹识别技术的细节没有特定的标准,在实施过程中可由厂商自由发挥。因此,MAC层的特征通常是由厂商决定的。

Desmond等[17]将IEEE 802.11网络中的主动式扫描过程作为循环,其中每个循环包括:1)零速爆发或ms范围内的探索请求帧;

2)几十秒范围内的探索请求帧。循环之间较大的延迟被定义为“突发流延迟”,可用于识别。Zheng等[18]根据主动式扫描中探索请求帧之间的到达时间频率来提取特征。

为了能够有效测出MAC地址侵入,Suman等[19]计算了IEEE 802.11时间同步功能中的一个AP发送时间戳到信标/探测响应帧时的时钟偏移,并把它当作设备特征。Arackaparambil等[20]分析了这种方法的鲁棒性,发现将合法AP应用到设备中时,该设备可以获得与该AP一样的时钟偏移。因此,只单独比较时钟偏移时,可能无法检测出假的AP。

Neumann等[5]评估了不同MAC层特征在802.11设备中的有效性,包括传输率、帧的尺寸、介质访问时间、介质访问时间(即退避机制)、传输时间以及帧的间隔到达时间。

1.1.3 网络和上层特征

PHY和MAC层的特征较丰富,相比之下,其他层的特征相对较少。

Luo等[21]使用AP中的TCP或UDP数据包的间隔到达时间(Interval Time of Arrival,ITA)作为重要特征,来辨别AP的类型。特别指出的是,它收集了每个AP的多个数据包痕迹。计算ITA后,使用bin大小对时间序列进行采样,采样范围为1~10 μs。选出最优的bin大小来使差异最大化,这样就能找出不同AP的ITA。Ahmed等[22]使用起落线作为特征,认知无线电用户在初始用户的起落线进行聚类,这样就能优化其传输策略。这种类似的观念可以用于解决安全问题。

另一个可用于设备识别的高等级的特征就是浏览器特征。Eckersley[23]表示,当前的网络浏览器可以根据请求提供网址的版本和配置信息,这些信息可用于追踪浏览器。

1.2 供应商特定特征与设备特定特征

由于有些指纹识别特征是供应商特定的,因此可能会改变模型和设备的固件版本。

PHY层的特征能够利用单个芯片组在生产过程中的瑕疵,因此它们是设备特定的特征。然而,MAC层的特征主要是利用无线标准中的规范部分。因此,大多数MAC层的特征都是供应商特定的,除了文献[15]提到的时钟偏移,因为如果该时间戳是从本机振荡器中生成的,那么这些时钟偏移就是设备特定的特征。

1.3 用主动法和被动法提取特征

将设备指纹识别进行分类的另一个方法是以提取法为基础的。提取法有2种:被动法和主动法。

1.3.1 被动特征

以上所提的特征中,切换率、主动式扫描、时间同步功能戳中的时钟偏移,各种不同的辐射特征、随机回退时间、802.11数据和管理帧中的时间阈值,ITA等都是被动特征。由于被动法不向系统注入任何“刺激”,因此提取被动特征不会影响被监测的系统。其好处有2点:1)不会引起任何其他附属介质之间的竞争或网络拥堵;

2)攻击者不会检测到防御机制。

1.3.2 主动特征

主动法能够查询不同种类数据包的节点,这些数据包的大小都不相同,有合法的也有畸形的。使用802.11联合重定向机制提取的特征需要用不同的源地址传输联合反应,因此它的属性也是主动的。与被动法相比,主动特征的特征提取不那么隐蔽。然而,它能够提取出其他方法无法提取的特征。

以上所提特征可根据它们所属的网络栈的层、提取特征时所采用的方式以及是否可用于设备或供应商识别等进行分类。表1给出了多种特征的比较,并详细介绍了它们所属的类别。

表1 不同维度中选择出的部分特征的分布

在提取特征并生成设备指纹识别之后,最后一步也是最关键的一步就是开发指纹识别算法,以识别无线设备并检测出不合法的设备。根据是否需要合法设备的先验信息,可以将指纹识别算法分为2类:基于白名单的算法和基于无监督学习的算法。

2.1 基于白名单的算法的比较

已知一些合法设备的指纹识别,设备识别问题就变成了以指纹识别为基础,确定某未知设备是否合法。如果每一个设备的指纹识别都用向量表示,一种简单的方法就是计算新的指纹识别与已有特征之间的相似性。检测向量之间相似性常用余弦相似度表示。即,给定2个向量a和b,它们的余弦相似度为:其中a·b是欧式内积,采用欧式距离度量。图1给出了白名单指纹识别算法的基本步骤。本文将每1种类型或每1种NIC ID(用于识别个人设备)作为1类,这样指纹识别问题就变成了一个典型的分类问题。即:给定一些已知类别和一些有类别标签的训练数据,怎样将一个新加入的设备分类到这些不同类别中,本文分类实施的白名单指纹识别算法如图2所示。首先,对合法设备提取指纹特征,对指纹信息进行基于实例的训练,训练的目的是对NIC类标签进行准确分类;

然后,对未知设备的指纹信息进行提取,通过学习到的先验信息对未知指纹进行分类,分类器采用支持向量回归(Support Vector Regression,SVR)以获得设备的标志。

图1 使用相似性测量的白名单指纹识别算法

图2 提出的分类实施的白名单指纹识别算法

将所提方法与文献[17,18,21]方法相比,其中,文献[18]将探测请求之间的时间增量作为特征,通过迭代所有的bin并总结百分比之间的差别和平均差来计算相似度。识别精度根据bin的大小,从77%到97%不等。为了提取无线设备中的指纹识别,文献[21]提出一种基于黑盒的被动技术,来识别不同类型的设备,提取IAT来作为特征。文献[17]通过分析802.11探测请求帧中的时间特征,提出了一种指纹识别技术来区别不同的个人设备。

实验测试中,每个设备的指纹识别都采用突发流延迟表示。为了比较这种类型的指纹识别,利用统计假设检验来确定捕捉到的不同通信轨迹是否来源于不同设备。通过识别率、渐变指纹识别率等指标进行评估,其结果如表2所示,设定的时间间隔为5~10 d。由表2可以看出,所提方法的整体识别率优于其他优秀方法,最高能提高6.65%的识别率,渐变指纹识别率达到100%。这表明所提白名单方法具有非常高的识别准确率和鲁棒性。

表2 白名单指纹系列方法的比较

3.2 使用无监督学习的指纹识别技术

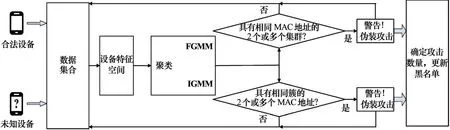

无监督学习是一种机器学习方法,可用于在无标签数据中寻找隐藏的关系结构。在指纹识别技术中,基于无监督学习的算法能够识别出有相似指纹识别的设备,然后将它们聚类在一起。由于缺乏合法设备信息,无监督的方法通常不能辨别合法设备和非法设备。然而,当有着不同指纹识别的多个设备使用相同的分类器(也可称作伪装攻击)时,或1个设备使用多个分类器(也可称作女巫攻击)时,该方法能够有效地检测出这种身份侵入的存在。图3给出了本文应用无监督学习算法来监测伪装攻击和女巫攻击的过程。根据聚类数量,本文采用了2种不同的高斯混合模型进行聚类。当聚类的数量已知时,采用的是有限高斯混合模型(Finite Gaussian Mixture Model,FGMM);

当聚类的数量未知或随时间变化时,采用的是无限高斯混合模型(Infinite Gaussian Mixture Model,IGMM)。每1个聚类都与单一的物理设备连接起来,这样聚类的数量就与活跃设备的数量一致。一般来说,不会控制活跃设备的数量,因此IGMM更适用。使用IGMM时,多个物理设备的指纹识别空间可建模成无线高斯混合模型,可以开发出非参数贝叶斯方法来进行无监督聚类,且混合数量不限。然后根据MAC地址进行辨识,如果具有相同MAC地址的2个或多个集群;

或者具有相同簇的2个或多个MAC地址的情况,则发出网络攻击警报;

最后,确定攻击数量,更新黑名单。

图3 无监督学习指纹识别算法应用到设备指纹识别

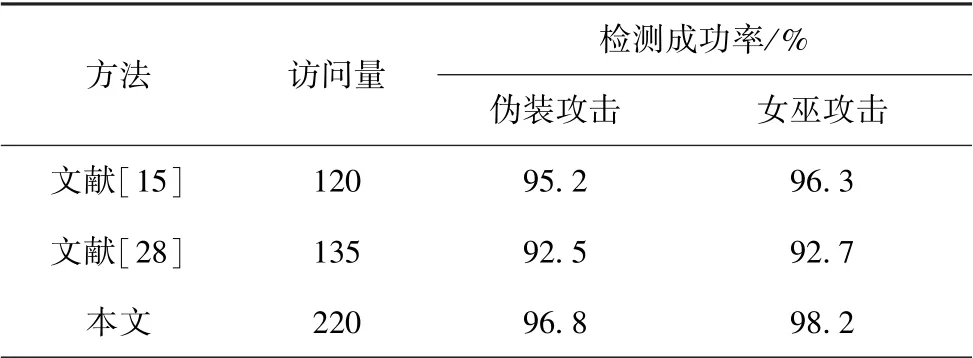

实验与文献[15,28]进行比较,其中,文献[15]采用非参数贝叶斯分类器(Non-parametric Bayesian Classifier,NBC)实施指纹识别,NBC的优点在于,它能够调整模型的复杂度(即聚类的数量),这样可避免过度拟合或拟合不足等问题。文献[28]提出在设备指纹识别技术中使用无监督式学习方法,使用了位置无关的特征和位置相关的特征。

表3给出了几个无监督学习系列指纹识别结果的统计,其中,文献[15]使用频差与相移差进行设备指纹识别,使用Zigbee设备在可控环境下进行实验,其成功检测伪装攻击的概率为95.2%,成功检测女巫攻击的概率为96.3%。文献[28]的伪装攻击的检测概率为93.5%,女巫攻击的检测概率为92.1%。所提方法对2种网络攻击的成功检测概率更高,这主要是因为根据聚类数量采用了不同的高斯混合模型进行聚类,使得聚类准确性更高。

表3 无监督学习系列指纹识别情况的统计

本文介绍了可用于指纹识别的分类系统,以及几种指纹识别算法。本文所提方法的关键在于从无线设备及其所处环境的传输信号或帧中提取特征,以生成不可伪造的特征。然后将这些独一无二的特征用于识别合法设备和恶意设备。另外,设备指纹识别法可与其他方法相结合,以减轻无线网络的内部攻击。

在使用设备指纹识别技术来保障无线安全时,依然存在一些待解决的问题。本文所提的特征分类方法可用于设备指纹识别技术,但依然存在一些硬件上的限制:1)如何确定提取最佳特征集;

2)如何较好地结合设备指纹识别的特征。很多现有算法都是通过可控环境或使用模拟或合成数据分开评估。因此,很难客观地比较它们的性能。随着广域数据网络、销售点终端系统以及定位系统等无线技术得到广泛使用后,攻击者很可能在非Wi-Fi无线设备和网络中带来严重的威胁。这些方面值得重点研究和关注。

未来研究和探索方向依然有很多,如:1)现有的设备指纹识别方法一般与提升检测精度有关。这样做的代价是数据收集器的计算复杂度普遍增加,能量消耗增加,如何降低计算复杂度和能耗将是一个研究重点;

2)目前很多方法需要的观测值很多,需要设计新的算法,使其观测值尽可能少,以降低恶意用户的负面影响。