基于雾计算的工业互联网安全数据访问方法

来源:职称计算机 发布时间:2023-02-08 点击:

李静元,张 珂,杨东裕

(1.陕西师范大学信息化建设与管理处,陕西 西安 710119; 2.工业和信息化部电子第五研究所,广东 广州 510000)

随着人工智能和云计算的网络化迅速发展以及应用,推动了工业互联网的云制造模式,实现工业生产过程中相关要素的互联互通,生产过程专注于管理制造过程的统计数据分析[1]。云计算提供的存储资源和大数据分析主要在云端服务层完成,云端服务层距离用户一般都较远,这就会导致数据分析和传输的延迟比较大。而工业互联网中的工控系统对数据响应有严格的要求,一般都在毫秒级别,工业互联网中传统的以云端为中心的数据处理无法满足即时性、低延迟和机密性要求。为了解决这些问题,通过引入雾节点层完成部分加密和解密任务来减轻云服务层和设备层的计算压力,减少系统的响应时间和传输带宽。雾节点层是更靠近终端设备的具有一定存储和计算能力的代理服务器或者智能网关,能完成部分数据预处理和通信。并提出基于密文策略的属性加密算法(CP-ABE)实现根据设备的多个属性来安全访问方法,只有满足属性的设备才能进行访问密文数据并最终解密获得原文。从安全性的方面来看,数据的加密过程需要属性授权机构分配和属性相关的变量,密文保存在云服务层上,即使非法用户拦截密文或云端恶意发送密文给不满足属性要求的设备也无法获得关于原始消息的任何信息。

本文的主要贡献包括3个方面:

1)在云服务层和终端设备之间引入雾节点层进行部分运算任务,有效地降低延迟和计算开销,满足工业互联网的即时性要求。

2)基于CP-ABE的加密算法实现密文传输,具有抗共谋性和机密性作用,通过实验仿真在满足安全性的前提下相比其他方案效率更高。

3)基于用户属性而不是用户组的访问控制策略更灵活,经过雾节点的数据预处理降低了通信成本,让数据访问方式更加高效精细化。

传统的工业互联网中数据分析主要集中在云服务端,由设备采集数据后以明文或对称密钥加密成密文形式经过互联网发送给云服务器存储,云服务层根据人工智能、大数据分析等技术对数据进行处理后生成操作指令回应设备端,设备根据服务器的指令再进行下一步操作。云服务器一般都处在设备的远端,会造成响应延迟大和对云服务器的信任依赖程度过高,如果对称密钥或者服务器被恶意用户攻击还会造成隐私数据泄露的风险。Bethencourt等人[2]首次提出了CP-ABE的加密算法,后来被应用到云计算中访问控制策略,因加密和解密都在设备端完成,所以其计算开销和响应延迟比较大;

文献[3-4]介绍了一种在工业物联网环境下设备之间认证机制,提高设备之间的访问控制权限;

文献[5-6]引入了代理服务器进行重加密传输数据实现精细化的访问控制,代理服务器一般为虚拟机或云服务器,距离采集设备较远;

而文献[7]将ABE算法引入到雾计算解密方案中,但是雾节点仅仅是用于解密,无法加密,具有一定的局限性;

文献[8-9]介绍了雾计算中安全的数据交换和隐私保护方法。以上研究中除了文献[7]外都是基于云服务层和代理服务器来实现细粒度的访问控制方法,而代理服务器距离终端设备比较远,存在系统延迟大和代理服务器的安全性问题。

本文提出将部分加密解密计算任务放到距离设备较近的雾节点层来完成,原始数据加密和属性集关联保证数据传输具有机密性,实现设备之间点到点的高效安全数据访问策略,未授权的用户无法从密文数据中得到任何相关信息,在确保数据安全共享的前提下,减少传输带宽和延迟,提高数据访问的效率。

2.1 双线性映射[10-11]

设G和Gt是2个阶为q的群,g为生成元,双线性映射e:G×G→Gt具有如下的特性:

定义1 双线性:对任意的P,Q,R∈G,a,b∈Zq,存在如下算式:

定义2 非退化性:对任意P,Q∈G,e(P,Q)≠1。

定义3 可计算性:对任意P,Q∈G,可以找到一个算法能在多项式时间内计算e(P,Q)。

定义4 对称性:对任意P,Q∈G,可以得出e(P,Q)=e(Q,P)。

2.2 CP-ABE算法

基于密文策略属性基加密算法(CP-ABE)用来加密原始数据的密钥对应一个属性的集合,当且仅当用户属性和密文访问矩阵匹配时才能访问和解密出原始数据[12-13]。CP-ABE算法总共有初始化、加密、私钥生成和解密过程4个步骤:

1)初始化:随机选择a,b∈Zp,根据双线性映射定义生成主密钥msk和公钥pk={e(g,g)a,gb}。

2)加密过程:使用公钥pk对消息M在访问矩阵(A,ρ)下加密输出密文CT,其中ρ函数将访问矩阵A的行关联到访问属性上。

3)私钥生成:通过输入公钥pk、主密钥msk和属性集set计算输出私钥sk。

4)解密过程:输入密文CT、私钥sk和访问矩阵(A,ρ),只要满足属性集的用户都可以成功解密出原文件M。

2.3 困难性假设问题

双线性DBDH(Diffie-Hellman)问题描述如下:挑战者选择一个G,其阶和生成元分别为素数p和g,选择随机数i,j,k∈Zp,如果挑战者给对手一组(g,gi,gj,gk)的话,那么对手区分出来e(g,g)ijk∈GT和随机元素R∈GT是很困难的[14-15]。

定义算法Q能以优势ε求解DBDH问题,当且仅当满足如下公式:

|Pr[Q(g,gi,gj,gk,Z=e(g,g)ijk)=0]-

Pr[Q(g,gi,gj,gk,Z=R)=0]|≥ε

如果算法在解决DBDH问题上的优势可以忽略不计,那么DBDH假设成立。

传统的工业互联网数据存储大部分租用公有云服务器或自建数据中心机房,前端设备采集数据后以明文或对称加密算法加密后直接上传到远端的服务器,数据传输距离长容易造成延迟大问题,而且安全性方面过度依赖于中心化的云服务器。为了解决云端数据处理响应延迟和计算开销大问题,本文设计基于雾计算的“设备-雾-云端”系统架构,如图1所示,主要实体包括属性授权机构(AA)、设备层(E)、雾节点(F)和云服务层(CSL)。

图1 工业互联网雾计算系统架构

1)属性授权机构(Attribute Authority)。AA是完全受信任的机构,按照标准规范生成针对每个属性的ai和bi值。同时还需要响应数据使用者E2发来的EID2生成针对E2密钥Ki,EID2,并发送给E2数据使用者。

2)设备层(E)。E包含数据拥有者E1和数据使用者E2这2个角色,E1是加密原始数据M为密文CT后存储在云服务器,E2从云服务器下载CT进行完全解密获取密文M。其中数据拥有者E1、加密和解密过程是完全可信任的,而数据使用者E2不可信,可能存在多个E2联合串谋获取解密的相关信息。未授权的E2也可能尝试解密密文CT。

3)雾节点(F)。F具有部分计算和存储等功能,主要完成部分加密和部分解密的任务,它在工作时可能会尝试获取发送者的相关信息,是不可信任的节点。

4)云服务层(CSL)。CSL主要用于存储服务是不可信任的节点,它可能会收集存储的数据相关信息,但是不修改或删除密文的数据。

在图1中各环节的通信传输是不可信任的,恶意用户存在利用传输途径进行窃听信息试图破解的风险。本文设定E1为数据拥有者生成并上传密文,E2为数据使用者下载访问。

为了介绍工业互联网中高效安全的数据访问方法,设计如下几个算法:

算法1 认证初始化(PK,SK)←Setup(ai,bi)。

输入:对属性i选择ai、bi;

输出:PK、SK;

1)计算PK1j=e(g,g)ai,PK2j=gbi。

2)计算公钥PK=(PK1j,PK2j),SK=(ai,bi)。

算法2 部分加密(PCT,PS)←Part_encrypt(M,GP)。

输入:原始数据M;

输出:部分密文PCT、部分状态PS;

1)设定属性总数为X,对于x∈[1,X],随机选择λ,α,y,ω,γ∈Zp,计算如下:

C1j=e(g,g)λ×e(g,g)αγ

(1)

C2j=gγ,C3j=gyγ×gω

(2)

(3)

(4)

2)计算PCT={C1j,C2j,C3j}j∈[1,X], PS={CT1j,CT2j}j∈[1,X]。

3)转发三元组

算法3 完全加密CT←Fin_Encrypted(PK,GP,PCT,PS,M)。

输入:公钥PK,全局参数GP,部分密文PCT,部分状态PS,原始消息M,选择随机数s∈Zp,矩阵A,ωj和λj参数[6];

输出:C0、C4、C5;

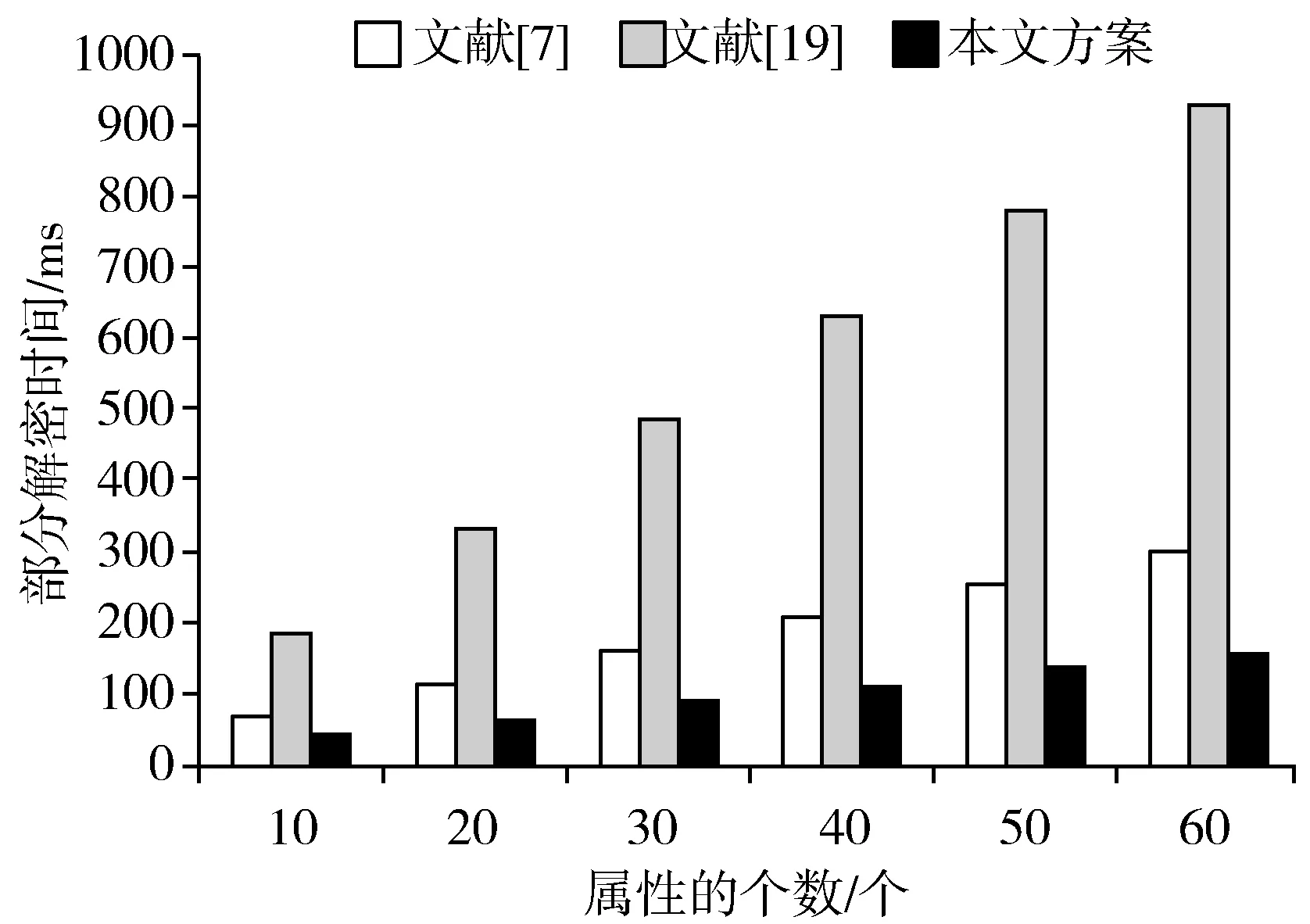

1)计算C0=M×e(g,g)s,C4j=λj-λ,C5j=ωj-ω。

2)计算PCT=((A,ρ*),C0,{PCT,C4j,C5j,PS})j∈[1,X]。

其中(A,ρ)为l行n列的访问矩阵,ρ是映射它的行到属性。

算法4 密钥生成Ki,EID2←Generate(EID2,MSK,GP)。

输入:EID2;

输出:Ki,EID2;

1)AA根据数据使用者的唯一EID2生成密钥。

2)计算Ki,EID2=gai×H1(EID2)bi,发送给设备E2。

算法5 私钥生成Ti,EID2←Key_Transform(Ki,EID2,H1)。

输入:选择随机数u∈Zp,哈希函数H1;

输出:Ti,EID2;

1)计算转换密钥:

(5)

2)计算私钥SKi,EID2=(u,Ti,EID2)。

3)发送转换密钥Ti,EID2给雾节点部分解密。

算法6 部分解密DCT←Partial_Decrypt(Ti,EID2,CT,GP)。

输入:Ti,EID2,密文CT,GP;

输出:DCT;

1) 计算C1=C1j×CT1j×e(g,g)C4j,C2=C2j。

2) 计算C3=C3j×CT2j×gC5j。

(6)

(7)

4)发送DCT={CT1,CT2}给设备E2最终解密。

算法7 最终解密M←Fin_Decrypt(DCT)。

2) 计算CTz=e(g,g)s。

本文安全数据访问算法的安全性是基于第2章中的困难性问题假设来实现,安全性证明参考文献[16]部分,假如存在一个多项式算法能破解文中的算法,那就存在算法能以一定优势解决了DBDH问题[16]。安全数据访问算法的安全性主要体现在基于CP-ABE实现密文传输的抗共谋性、隐私保护性和安全的访问控制策略3个方面,具体如下:

1)隐私保护性。

设备E采集数据根据属性集进行密文传输存储到云端,因云服务器和传输通道不完全可信,攻击者可通过窃听传输路径或篡改云数据库得到密文CT,解密需要知道Ki,EID2才可以,而Ki,EID2=gai×H1(EID2)bi可知EID2是每个设备唯一的身份,ai和bi是和属性相关的随机数,根据第2.3节中困难性假设问题可知攻击者选择2个随机数计算出来密钥Ki,EID2的几率是不存在的,这种区别去传统的中心化密钥管理方式具有很高的机密性,有效保护了工业敏感数据的隐私性。

2)安全的访问控制策略。

数据使用者只有满足加密数据时的属性集或者为其子集时候才能进行有效的解密,不满足属性集要求的用户无法使用私钥解密数据,和传统的用户组权限控制方式不同的是这种基于属性的数据交换方式更加灵活,可以做到细粒度地访问加密数据。

3)抗共谋性。

多个数据使用者可能将自己的私钥Ti,EID2结合起来尝试访问密文数据,因他们的私钥生成和随机数有关系,多个密钥结合后无法恢复出有效的访问密钥,所以没有访问策略权限的用户私钥结合后是无法解密数据的。

对本文的方法分别从理论上和实验测试进行分析对比,证明其高效可行性。实验分析使用2台不同配置电脑模拟云服务层和雾节点计算设备,一般来说雾节点靠近设备层计算能力弱于云服务器,所以本文采用I5的CPU、8 GB内存和Linux操作系统计算雾节点,用Intel的E3-1230处理器,频率为3.3 GHz,16 GB内存和Linux操作系统当做云服务器,调用MIRACL库来测试基本的密码运行时间,测试为100次[17-18]。基于双线性映射函数的方案,本文选取循环群的群元素是512位(64 byte),阶为160位(20 byte),为了达到1024位RSA的安全等级,选择构建在椭圆曲线E:у2=χ3-χ上,使用secp160r1的ECC算法来实现[19-20]。

基于雾计算的工业互联网安全数据访问算法中用到的主要运算有指数函数、双线性映射函数、乘法运算和哈希运算,分别用e、p、m和h来表示,那么各运算的计算成本顺序为p>e>m>h,经过多次测试平均值后其分别为2.31 ms、14.9 ms、1.25 ms和0.1 ms左右[21-23]。假设在算法各个阶段数据使用者从属性授权机构获取的属性数量为n,将本文方法和文献[7]方法进行对比计算开销,结果如表1所示。

表1 计算开销对比

雾节点和云服务层本文采用不同配置的电脑模拟测试,下载PBC库和GMP库安装在Python3.1.0编译环境下,编写算法代码分别在雾节点和云服务层上运行,并和文献[7]方法和文献[19]方法进行对比测试[24-27]。

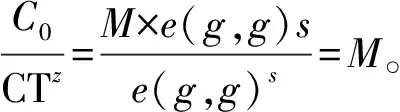

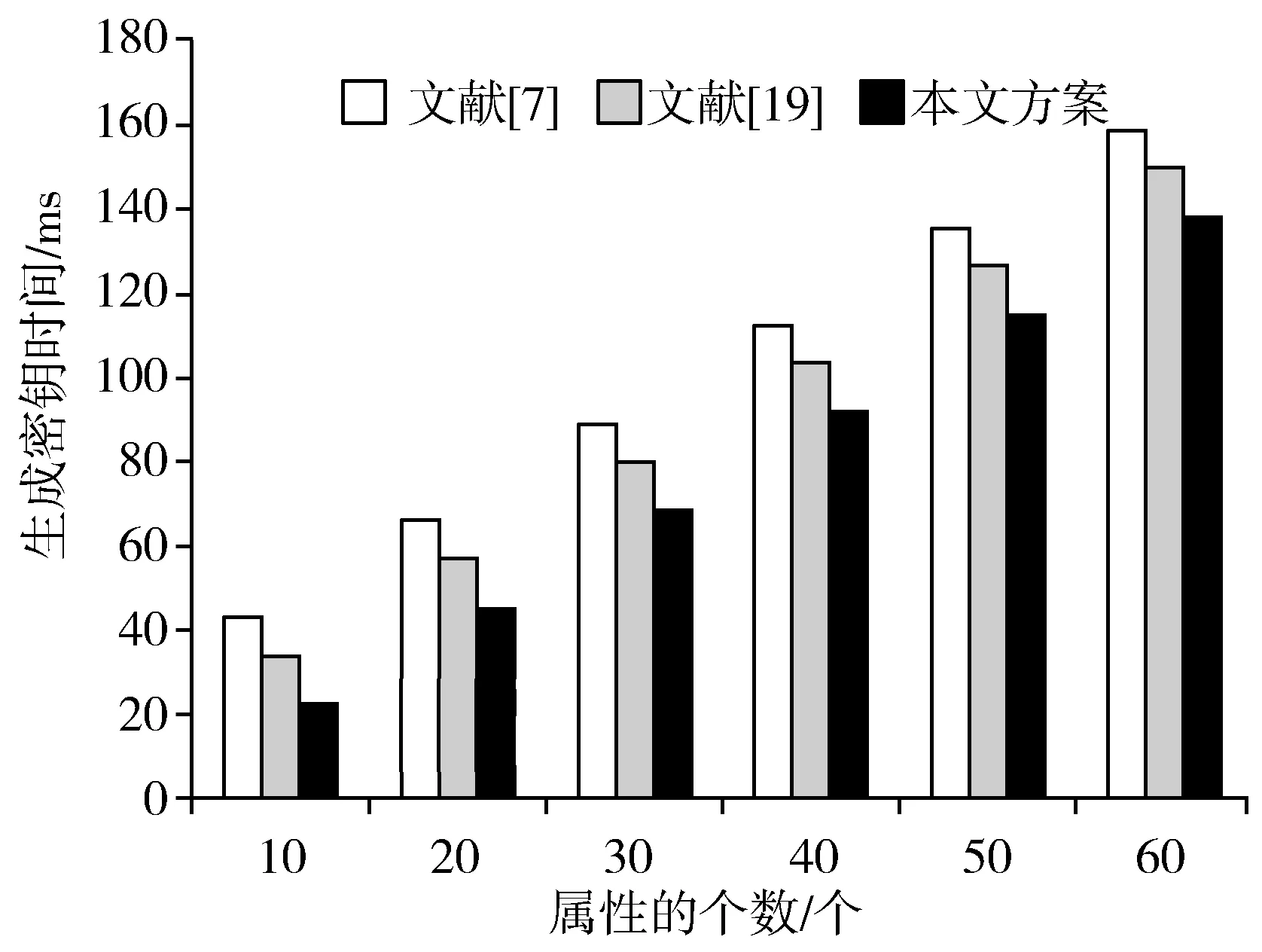

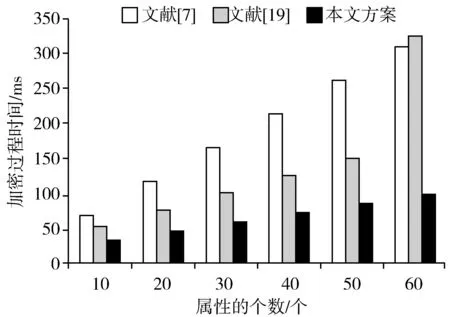

测试时属性的个数分别取值10、20、30、40、50和60为样本来计算生成密钥、加密过程和部分解密算法的程序运行结果,在属性的个数取值为30时,本文方案的生成密钥时间比文献[19]方法少了11.6 ms,加密时间比文献[19]方法少了39.4 ms,部分解密比文献[19]方法少了394 ms,本文方案在部分解密中双线性映射计算更少。最终解密的时间消耗文献[7]方法、文献[19]方法和本文方案分别为17.8 ms、19.3 ms和16.8 ms,本文方案相比文献[7]方法略低一点。

从图2~图4可以看得出来本文方案在运算开销方面具有一定的优势,并且随着属性个数的增加性能更优越,在工业互联网的应用中能减少时间延迟,确保系统命令执行的即时性要求。

图2 生成密钥时间开销

图3 加密过程时间开销

图4 部分解密时间开销

为解决传统工业互联网延迟大和传输数据的隐私保护问题,本文提出了基于雾节点层的系统框架图,将部分加密和解密任务放到雾节点完成,减少了传输带宽和响应延迟,数据的加密过程基于CP-ABE算法进行改进,只有授权的设备才能安全访问密文数据,未授权用户和不可信任的云服务器无法对数据非法解密,云服务器作为数据存储,减少对云服务层的信任依赖度,即使云服务器被攻击密文泄露,没有访问授权的私钥无法获取任何相关信息,有效地保护了工业敏感数据的隐私机密性。

猜你喜欢 密文解密密钥 一种支持动态更新的可排名密文搜索方案黑龙江大学自然科学学报(2022年1期)2022-03-29幻中邂逅之金色密钥故事作文·低年级(2022年2期)2022-02-23幻中邂逅之金色密钥故事作文·低年级(2022年1期)2022-02-03基于模糊数学的通信网络密文信息差错恢复计算机仿真(2021年10期)2021-11-19炫词解密阅读(快乐英语高年级)(2021年4期)2021-07-11解密“一包三改”少先队活动(2020年9期)2020-12-17密码系统中密钥的状态与保护*北京电子科技学院学报(2020年2期)2020-11-20基于网络报文流量的协议密文分析方法网络安全技术与应用(2020年11期)2020-11-14密钥共享下跨用户密文数据去重挖掘方法*沈阳工业大学学报(2020年2期)2020-04-11炫词解密阅读(快乐英语高年级)(2020年8期)2020-01-08推荐访问:互联网安全 计算 方法